SmartCard Projektpraktikum

| Vortragende/r (Mitwirkende/r) | |

|---|---|

| Nummer | 0000001291 |

| Art | Forschungspraktikum |

| Semester | Wintersemester 2025/26 |

| Unterrichtssprache | Deutsch |

| Stellung in Studienplänen | Siehe TUMonline |

| Termine | Siehe TUMonline |

- 22.10.2025 10:00-11:30 N1005ZG, Seminarraum

- 29.10.2025 08:30-10:00 N1005ZG, Seminarraum

- 05.11.2025 14:00-15:30 2947, Praktikantenraum

- 10.12.2025 08:30-11:30 N1005ZG, Seminarraum

- 21.01.2026 08:30-12:00 N1005ZG, Seminarraum

- 05.02.2026 14:00-17:30 N1011ZG, Prof.-Büro

Teilnahmekriterien

Lernziele

Beschreibung

Inhaltliche Voraussetzungen

Die folgenden Module sollten vor Durchführung dieses Moduls belegt werden:

- Kryptologie

- C/C++ Lab (or similar)

Des Weiteren wird folgender Kurs empfohlen:

- Secure Implementation of Cryptographic Algorithms

Lehr- und Lernmethoden

Lehrmethode:

Außerhalb von Präsenzterminen zu Beginn und zum Ende des Praktikums, erfolgt die Durchführung des Projekts in freier Zeiteinteilung wobei die Studierenden angehalten sind regelmäßige Gesprächstermine mit dem Tutor oder Betreuer zu vereinbaren in denen der Fortschritt des Projekts diskutiert wird. Die Praktikumsaufgabe wird von den Studierenden in Kleingruppen gelöst. Die Praktikumsräume des Lehrstuhls sowie die Unterstützung des Betreuers bei Problemen stehen den Studierenden während der gesamten Projektlaufzeit zur Verfügung.

Studien-, Prüfungsleistung

- Das theoretische Verständnis der behandelten Themen wird im Rahmen einer 10-minütigen mündlichen Prüfung abgeprüft. Die Note trägt 50% zur Gesamtnote bei.

Empfohlene Literatur

Understanding Cryptography, Christof Paar and Jan Pelzl, ISBN-13: 978-3-642-04100-6

Links

Weitere Informationen

Das Praktikum wird im Winter- und Sommersemester angeboten.

Ablauf

In diesem Praktikum lernen die Studierenden, wie Angriffe auf Implementierungen kryptographischer Verfahren (sogenannte Seitenkanalattacken) funktionieren, und lernen Gegenmaßnahmen kennen, um diese Angriffe abzuwehren. Die Gruppengröße beträgt 2-3 Personen.

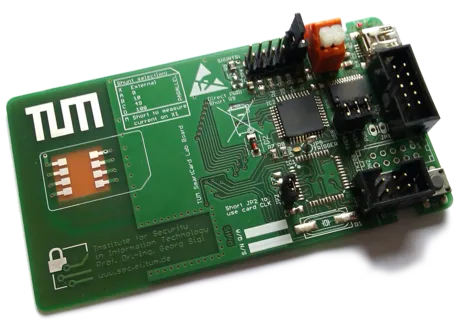

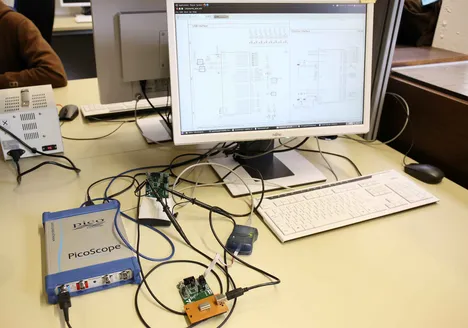

Die Angriffe werden mit sehr präzisen, hochauflösenden Oszilloskopen durchgeführt. Die Messdaten werden anschließend auf PCs mit MatLAB verarbeitet. Die kryptographischen Verfahren werden auf einem 8-bit Microcontroller implementiert, welcher über eine Standard-Schnittstelle mit einem Kartenleser angesprochen werden kann (ISO-UART 7816).

Einführungsveranstaltung: Vorstellung der Angriffsszenarien

Einführung DPA (Differential Power Analysis): Überblick über den AES-Algorithmus, Angriffsmöglichkeiten, Demonstration

Integrationsphase:

Herstellen einer Karte mit extrahiertem Schlüssel, Angriff auf die eigene Karte als Referenz

- Aufteilung in 2 Teams:

- Team A: Durchführung der DPA, Extraktion des Schlüssels, Dokumentation

- Team B: Herstellen einer SmartCard mit Hilfe einer Mikrocontroller-Plattform, Aufbau einer Testumgebung, Protokoll-Implementierung

Zwischenpräsentation der Ergebnisse

Vorstellung der Gegenmaßnahmen:

- Aufteilung in Teams:

- Team A: Implementierung der Gegenmaßnahmen

- Team B: Durchführung der DPA, Bewertung der Gegenmaßnahmen

Abschlusspräsentation

Termine der Vorlesungen und Präsentationen siehe oben.

Kontakt: Michael Gruber m.gruber(at)tum.de